Halbleiter der Zukunft: Fortschritte bei der Standardisierung von Trusted Chips in der EU

Der dritte Workshop des Trusted Chips Programms der EU markiert einen Meilenstein für die Sicherheit, Standardisierung und Resilienz der europäischen Halbleiterindustrie. Der Bericht analysiert den aktuellen Entwicklungsstand in Bezug auf dem Cyber Resilience Act (CRA) und dem European Chips Act.

Einführung

Das Trusted Chips Programm der Europäischen Union hat mit dem dritten1 Workshop im Oktober 2024 einen entscheidenden Meilenstein erreicht. Das Ziel ist die europäische Halbleiterindustrie zu stärken. Die zentrale Herausforderung besteht darin, eine kontinuierliche Vertrauenswürdigkeit in einer zunehmend globalisierten und komplexen Lieferkette sicherzustellen. Der Projektzeitraum erstreckt sich von August 2023 bis Dezember 2025. Während der ersten Phase wurden die grundlegenden Anforderungen und technischen Rahmenbedingungen erarbeitet. Bereits in meinem ersten Bericht “Was sind Trusted Chips?” wurden die grundlegenden Konzepte und eine ausführliche Einführung des Programms dargelegt. Der vorliegende Bericht baut auf diesen Erkenntnissen auf und analysiert den aktuellen Projektstand unter besonderer Berücksichtigung der technischen, regulatorischen und sicherheitstechnischen Fortschritte.

Programmatische Grundlagen und Entwicklungsstand

Zielsetzung

Im Trusted Chips Programm bezeichnet “Trustworthiness” die Integrität eines Chips bzw. Halbleiters, von der Konstruktion über die Fertigung bis hin zur Nutzung durch Endanwender zuverlässig, sicher und manipulationsresistent zu bleiben.

Die Vertrauenswürdigkeit eines Chips ist dabei nicht nur ein technisches Merkmal, sondern auch eine regulatorische und wirtschaftliche Notwendigkeit, da die zunehmende Digitalisierung und Vernetzung eine steigende Bedrohung durch Cyberangriffe, Industriespionage und Manipulationen mit sich bringt.

Herausforderungen in der Umsetzung

Die durchgängige Gewährleistung von Trustworthiness stellt die Industrie vor erhebliche Herausforderungen. Eine der größten Hürden ist die zunehmende Komplexität von Halbleiterdesigns, die mit fortschreitenden Fertigungsprozessen immer leistungsfähiger, aber auch anfälliger für Sicherheitslücken werden.

Darüber hinaus sind die globalen Lieferketten für Halbleiterprodukte stark fragmentiert. Viele essenzielle Komponenten und Fertigungsschritte erfolgen in verschiedenen Ländern weltweit mit unterschiedlichen regulatorischen Rahmenbedingungen. Dies führt zu einer erhöhten Angriffsfläche insbesondere in sicherheitskritischen Anwendungen wie Automobilelektronik, Medizintechnik oder militärischen Systemen.

Regulatorische Herausforderungen kommen hinzu, da sich Normen und gesetzliche Vorgaben in vielen Regionen unterscheiden. Die Harmonisierung dieser Anforderungen auf internationaler Ebene ist entscheidend, um eine einheitliche und nachvollziehbare Bewertung von Trusted Chips zu ermöglichen.

Fortschrittsbericht zum dritten Workshop

Der dritte Workshop am 24. Oktober 2024 fokussierte auf die Identifizierung von Standardisierungslücken in folgenden Kernbereichen:

- Cybersecurity-Anforderungen entlang der Wertschöpfungskette

- Zertifizierungsverfahren für Chip-Authentizität

- Interoperabilitätsstandards für gemischte Fertigungsumgebungen

Ein zentrales Ergebnis war die Präzisierung der “Trusted Chips”-Definition:

“Trusted Chips” are semiconductor products that are trustworthy from design and maintained until end of life. The characteristics of trustworthiness are defined by ISO/IEC 313032.

Der Cyber Resilience Act (CRA) und EU Chips Act behandeln unterschiedliche Themen. Die folgende Auflistung ist eine kurze Übersicht zu den beiden EU-Verordnungen.

| EU Chips Act | EU Cyber Resilience Act (CRA) |

|---|---|

| • Initiative für die Stärkung des EU-Chip-Binnenmarktes • Kartierung und Krisenüberwachung des Halbleitersektors und den Produktionsstätten • Förderung der Resilienz des Halbleiter-Ökosystems der Union • Festlegung von Kriterien für die Anerkennung und Unterstützung der Halbleiter-Liefer- und -Wertschöpfungsketten | • Alle Geräte mit digitalen Elementen müssen verbindliche Cybersecurity Anforderungen erfüllen (z.B. für Smartcards, Smartmeter-Gateways, FPGA) • Alle direkt oder indirekt vernetzbaren Geräte bzw. Hardware sind betroffen • Software die auf Geräten ausgeführt wird • Produktklasseneinteilung durch die CRA |

| Zusammenfassung | |

| Durch die Nachvollziehbarkeit der Lieferketten und Stärkung innerhalb des EU Binnenmarktes soll die Versorgungssicherheit mit Halbleitern verbessert werden. | Alle digitalen Geräte die Netzwerkfähig sind und die zugehörige Software müssen bei der Datenverarbeitung bestimmte Sicherheitsanforderungen einheitlich erfüllen. |

Das Ziel der EU ist es durch die Vereinheitlichung von Cybersecurity-Anforderungen die Resilienz der EU hinsichtlich digitaler Angriffe zu erhöhen. Durch die Kombination der beiden Initiativen ist es möglich Halbleiter bereits ab dem Designprozess auf erste Sicherheitsanforderungen hin zu entwickeln. Durch die Verfolgbarkeit der Lieferkette kann es dem Anwender ermöglicht werden der Integrität des Halbleiters zu vertrauen. Dadurch verfügen spätere Produkte bereits durch die Hardware über einen Mindest-Sicherheitsstandard. Auf diesem kann dann konkrete Anwendersoftware aufbauen und weitere Sicherheits-Anforderungen erfüllen.

Supply Chain

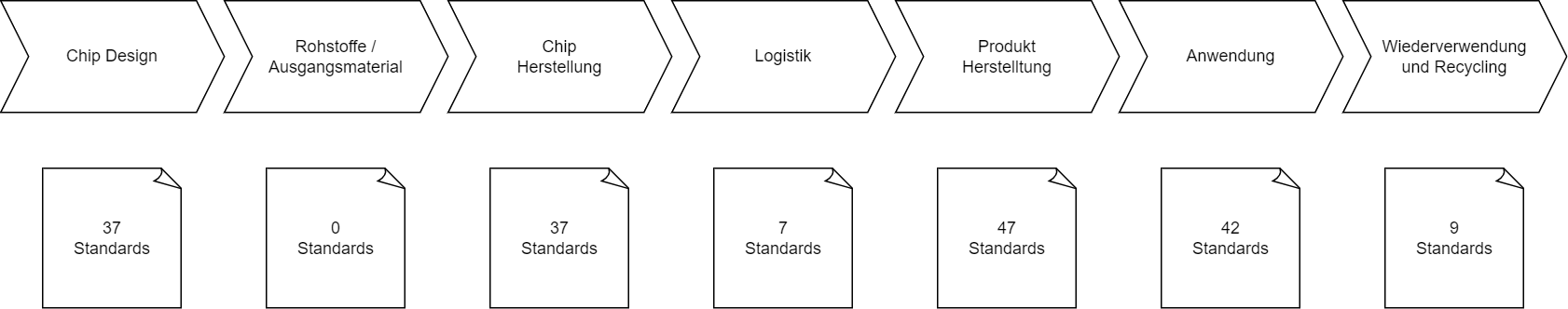

Die Supply Chain eines Trusted Chips ist grob aufgegliedert in:

- Chip Design (z.B. IP Development, Concept & Design)

- Auswahl und Beschaffung Produktionsmaterialien

- Herstellung (z.B. Wafer, Assembly, Packaging, Tests)

- Logistics (z.B. Transport zum PCB-Hersteller)

- Produktherstellung

- Anwendung (z.B. Smartmeter, Mobilitäts- und Medizinsektor)

- Reuse und Recycling (z. B. End-of-Life)

Die einzelnen Stufen lassen sich sehr weit untergliedern. z.B. sind für die Herstellung eines Chips über 1000 unterschiedliche Produktionsschritte notwendig. Jede Ebene ist unterschiedlichen Bedrohungen ausgesetzt z.B. Misconfiguration, Tampering, Side-Channel-Attacks. Damit über alle Ebenen hinweg ein Chip als vertrauenswürdig eingestuft bleibt, müssen einheitliche Sicherheitsregeln durch die Industrie und Gesetzgebung definiert und verbindlich angewendet werden.

NIST IR 8532

Unabhängig zur EU wird auch in den USA über das National Institute of Standards and Technology (NIST) an diesem Thema gearbeitet. Die Fachbeiträge und Diskussionen fokussierten sich auf die Halbleiterherstellung. Inhaltlich wurden der Lebenszyklus, Testing, Vulnerability Management und weiteres in Hinblick auf die Cybersicherheit besprochen und in der NIST IR 8532 Februar 2025 veröffentlicht. Das Dokument beinhaltet Feedback aus Industrie, Wissenschaft und Regierung für die Entwicklung von Leitlinien bzw. Standards für die Anwendung empfohlener Cybersecurity-Anforderungen. Zusätzlich wird die Anwendung von automatisierten Tools für die laufende Überprüfung hervorgehoben.

Datenauswertung

Die bisher erarbeitete Supply Chain des Trusted Chips Program ist mit der Anzahl bereits identifizierter Normen unterlegt. Die Relevanz einer Norm orientiert sich an den Kriterien aus dem Cyber Resiliance Act (CRA) und ob diese Norm eine Verbesserung der Cybersecurity entlang der Supply Chain ermöglicht. Reine Produktions-Normen wie z.B. für die Lithografie (Ätzverfahren, Fotolack-Anforderungen, …) haben keine Relevanz für die CRA.

Die Zusammenstellung umfasst 178 Normen, Standards und weitere relevante Dokumente (z.B. NIST Veröffentlichungen). Diese wurden der vereinfachten Supply Chain pro Schritt zugewiesen. Dabei sind 79 Einträge keinem Schritt der Supply Chain zugeordnet.

Eine Norm kann mehreren Schritten zugewiesen werden, da diese sich inhaltlich auf unterschiedliche Schritte der Supply Chain beziehen könnten. Z.B. kann ein kryptografisches Verfahren im Chip Design bereits berücksichtigt, aber auch später in der Anwendungsentwicklung auf einem PCB-Board als Software implementiert werden

Threat Landscape

Im Gegensatz zu Software-Sicherheitsmaßnahmen, die nachträglich angepasst werden können, sind Sicherheitslücken auf Hardware-Ebene oft irreversibel. Daher ist ein “Security-by-Design”-Ansatz essenziell, um langfristig vertrauenswürdige und manipulationssichere Systeme zu gewährleisten.

Die Europäische Agentur für Cybersicherheit (ENISA) hebt im Threat Landscape Bericht die wachsende Bedeutung von Hardware-Sicherheit hervor, insbesondere in kritischen Infrastrukturen. Laut Bericht haben sich Lieferkettenangriffe zwischen 2020 und 2021 vervierfacht, wobei etwa die Hälfte dieser Angriffe fortschrittlichen persistenten Bedrohungsakteuren (Advanced Persistent Threats, APTs) zugeschrieben werden. Physische Manipulationen in Produktionsanlagen stellen einen kritischen Angriffsvektor dar, bei dem Angreifer mit physischem Zugang Hardware-Komponenten kompromittieren können, ohne erkennbare Spuren zu hinterlassen. Staatlich geförderte Akteure implementieren zunehmend Hintertüren in Hardware- oder Software-Komponenten, was weitreichende Sicherheitsimplikationen für die europäische digitale Infrastruktur hat.

Während Software- und Netzwerksicherheit weiterhin im Fokus stehen, verdeutlicht der Bericht, dass ein unsicheres Hardware-Fundament selbst die besten Software-Schutzmechanismen untergraben kann. Um die Sicherheitslage weiter zu verbessern, sollten Forschung und Entwicklung im Bereich der Hardware-Sicherheit intensiviert, europäische Standards harmonisiert und engere Kooperationen zwischen Industrie, Behörden und Forschungseinrichtungen gefördert werden.

Ausblick

Mit den Ergebnissen aus den veranstalteten Workshops sollen Lücken in der Normung identifiziert werden. Dies stellt die Grundlage für eine spätere Roadmap dar, um die Standardisierung systematisch voranzutreiben. Die Fertigstellung ist für Dezember 2025 vorgesehen. Abschließend werden die erzielten Ergebnisse auf CENELEC-Ebene eingebracht und weiterverarbeitet. Die fertige Version der späteren Roadmap dient dabei als grundlegendes Steuerungselement, das sämtliche Folgeaktivitäten lenkt und Anpassungsprozesse innerhalb der Normung koordiniert.

Danksagung

Wir bedanken uns besonders bei Uwe Rüddenklau, Claus Westenberger, Elena Rongen, Alexandra Fabricius und Anuschka Wojciechowski für ihre Unterstützung, Organisation und Leitung im Rahmen des Trusted Chips Programmes. Ebenso danken wir dem Next Generation DKE Netzwerk für diese Möglichkeit zur fachlichen und persönlichen Weiterentwicklung.

Autoren

Milan Ferus-Comelo

Durch mein Embedded-Systems-Studium arbeite ich an der Schnittstelle von Hardware und Software, mit einem besonderen Fokus auf Elektronik und Halbleitertechnologie . Diese interdisziplinäre Expertise ermöglicht es mir, komplexe Systeme zu analysieren, zu optimieren und innovative Lösungen zu entwickeln. Im Rahmen des Trusted Chips Young Professional Program kann ich mein Wissen auf Hardwareebene vertiefen und aktiv zur Weiterentwicklung der EU-Halbleiterindustrie beitragen. Als Mitglied von Next Generation DKE setze ich mich dafür ein, zukünftige Technologien sicher, nachhaltig und vertrauenswürdig zu gestalten.

Dominic Seela

Ich arbeite intensiv mit Hardware und Software. Dabei hilft mir mein Studium der Elektro-, Informations-, Automationstechnik und Informatik die technischen Systeme zu planen, zu vernetzen und industrielle Anlagen in Betrieb zu nehmen. Dadurch sind aktuelle Normen und rechtliche Entwicklungen wie NIS2, KRITIS und die CRA besonders wichtig. Durch das Trusted Chips Young Professional Program konnte ich meinen Wissenstand in der Cybersecurity auf Hardwareebene weiter vertiefen und auch einen kleinen Teil des EU Chip Binnenmarktes mitgestalten.

Der zweite Workshop wurde aus organisatorischen Gründen kurzfristig verschoben. Um mit der Zeitplanung des Projektes einheitlich zu bleiben, wurde der nächste Workshop als dritter Workshop übereinstimmend bezeichnet. ↩︎